Individuato malware Kobalos, molto pericoloso per Linux/UNIX

I ricercatori di ESET hanno scoperto l'esistenza di un malware, chiamato Kobalos, che infetta sistemi Linux e vari UNIX apparentemente utilizzando una versione trojan del software OpenSSH.

"On compromised machines whose system administrators were able to investigate further, we discovered that an SSH credential stealer was present in the form of a trojanized OpenSSH client. The /usr/bin/sshfile was replaced with a modified executable that recorded username, password and target hostname, and wrote them to an encrypted file" - ESET

La caratteristica del malware e' la dimensione molto ridotta, appena 24KB, ma ha la possibilita' di essere eseguita su molte piattaforme: Linux, Solaris, FreeBSD.

Non e' escluso, ma al momento non ci sono evidenze, che possa girare anche su AIX e Windows.

Le informazioni reperite da ESET fino ad adesso sono piuttosto scarse, perche' il malware, seppur piccolo e leggero, e' molto complesso con tecniche personalizzate di offuscamento anti forense, che rendono l'analisi molto difficile.

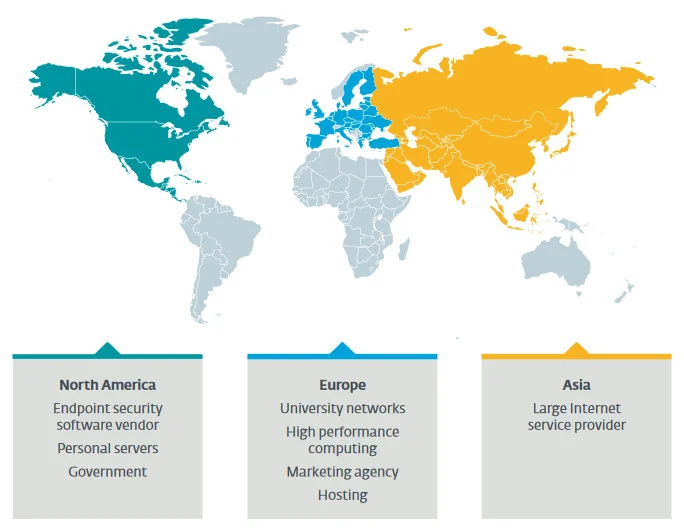

Il vettore di attacco e' sconosciuto e probabilmente colpisce macchine Linux/UNIX non aggiornate. I target sono principalmente computer e server di alte prestazioni, sia in ambito ISP, grandi aziende, che istituzioni universitarie e accademiche, tanto che e' detto il malware dei supercomputer.

Comportamento

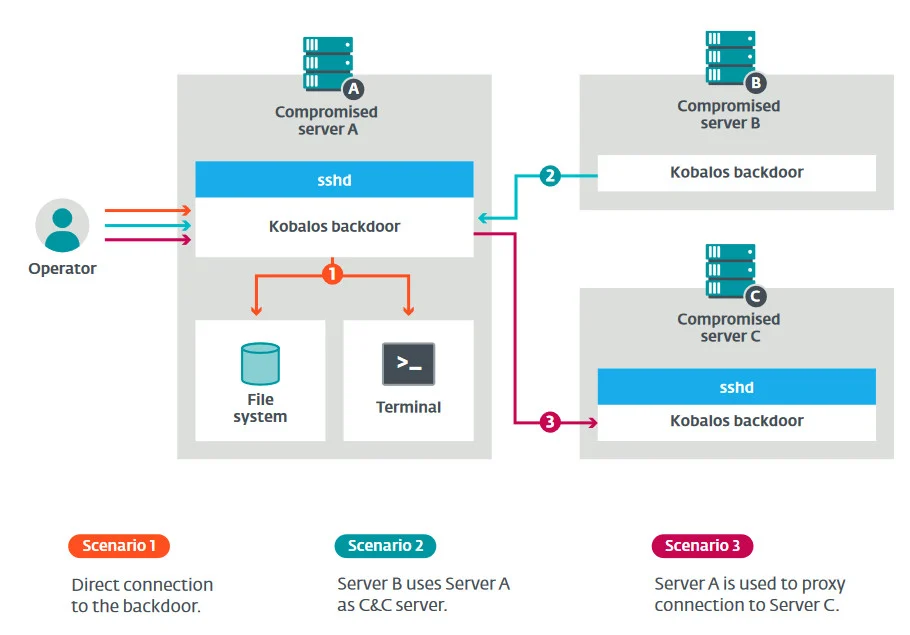

Il malware, una volta installato sul server, fornisce un canale di accesso remoto al filesystem, in alcuni casi anche attraverso un vero e proprio terminale, permettendo l'esecuzione da remoto di comandi.

Al momento si riscontra che venga utilizzato perlopiu' per il furto di credenziali di login ssh dentro grandi cluster di calcolo e ambienti trusted.

Ci sono vari e diversi scenari in cui e' stato visto agire il malware, a seconda del tipo di rete trovata e di quanto fosse possibile spostarsi lateralmente.

Tutti i diversi tipi di comportamenti finora riscontrati sono stati messi a disposizione di ESET in un paper, linkato qua sotto, insieme a

tutti i possibili dettagli e IoC, in modo da poter aiutare le organizzazioni a riconoscerlo.

https://www.welivesecurity.com/wp-content/uploads/2021/01/ESET_Kobalos.pdf

Al seguente link sono indicati gli IoC

https://github.com/eset/malware-ioc/tree/master/kobalos

E queste sono le regole per Yara

https://github.com/eset/malware-ioc/blob/master/kobalos/kobalos.yar

Anche EGI CSIRT ha segnalato due incidenti presumibilmente riconducibili allo stesso malware.

https://csirt.egi.eu/attacks-on-multiple-hpc-sites/

Il GARR-CERT sta monitorando la rete alla ricerca di macchine compromesse sulla rete GARR, in modo da poterle tempestivamente segnalare all'APM di competenza.

Restiamo comunque a disposizione per qualsiasi chiarimento

Riferimenti:

ESET

https://www.welivesecurity.com/2021/02/02/kobalos-complex-linux-threat-high-performance-computing-infrastructure/

Paper ESET con analisi approfondita

https://www.welivesecurity.com/wp-content/uploads/2021/01/ESET_Kobalos.pdf

IoC

https://github.com/eset/malware-ioc/tree/master/kobalos

Yara rules

https://github.com/eset/malware-ioc/blob/master/kobalos/kobalos.yar

EGI CSIRT

https://csirt.egi.eu/attacks-on-multiple-hpc-sites/

Bleeping Computer

https://www.bleepingcomputer.com/news/security/new-linux-malware-steals-ssh-credentials-from-supercomputers/

SecurityWeek

https://www.securityweek.com/sophisticated-multiplatform-malware-kobalos-targets-supercomputers

DarkReading

https://www.darkreading.com/attacks-breaches/uk-supercomputing-service-archer-still-offline-after-monday-attack/d/d-id/1337838

ThreatPost

https://threatpost.com/kobalos-malware-supercomputers-logins/163604/

TheHackerNews

https://thehackernews.com/2021/02/a-new-linux-malware-targeting-high.html